Mục lục bài viết

- Amazon Inspector là gì?

- Đặc điểm của Amazon Inspector

- Thử nghiệm kích hoạt

- Chi phí Amazon Inspector

- Thiết lập cơ chế sử dụng

Amazon Inspector là gì?

Amazon Inspector là một dịch vụ thực hiện chẩn đoán lỗ hổng cho EC2. Amazon Inspector v2 đã được phát hành, và có thể thực hiện chẩn đoán lỗ hổng cho ECR. Có một sự khác biệt lớn đối với người dùng sử dụng container ở Inspector v1 và v2.

Dưới đây là so sánh tính năng scan của Inspector và ECR.

| Inspector scan (V2) mở rộng | Tính năng scan của ECR | |

|---|---|---|

| Scan Engine | Dịch vụ quản lý lỗ hổng được phát triển bởi AWS | OSS |

| Package | Hỗ trợ cả gói OS và ngôn ngữ lập trình (Python, Java, và Ruby, v.v.) | Chỉ OS |

| Tần suất scan | Scan liên tục | Chỉ khi push |

| Vulnerability Score | Từ hai phía NVD và nhà cung cấp, Inspector scores và Common Vulnerability Scoring System (CVSS) v2 và v3 scores | Chỉ CVSS v2 |

| Tích hợp dịch vụ AWS | AWS Security Hub, AWS Organizations, AWS EventBridge | Không có tích hợp |

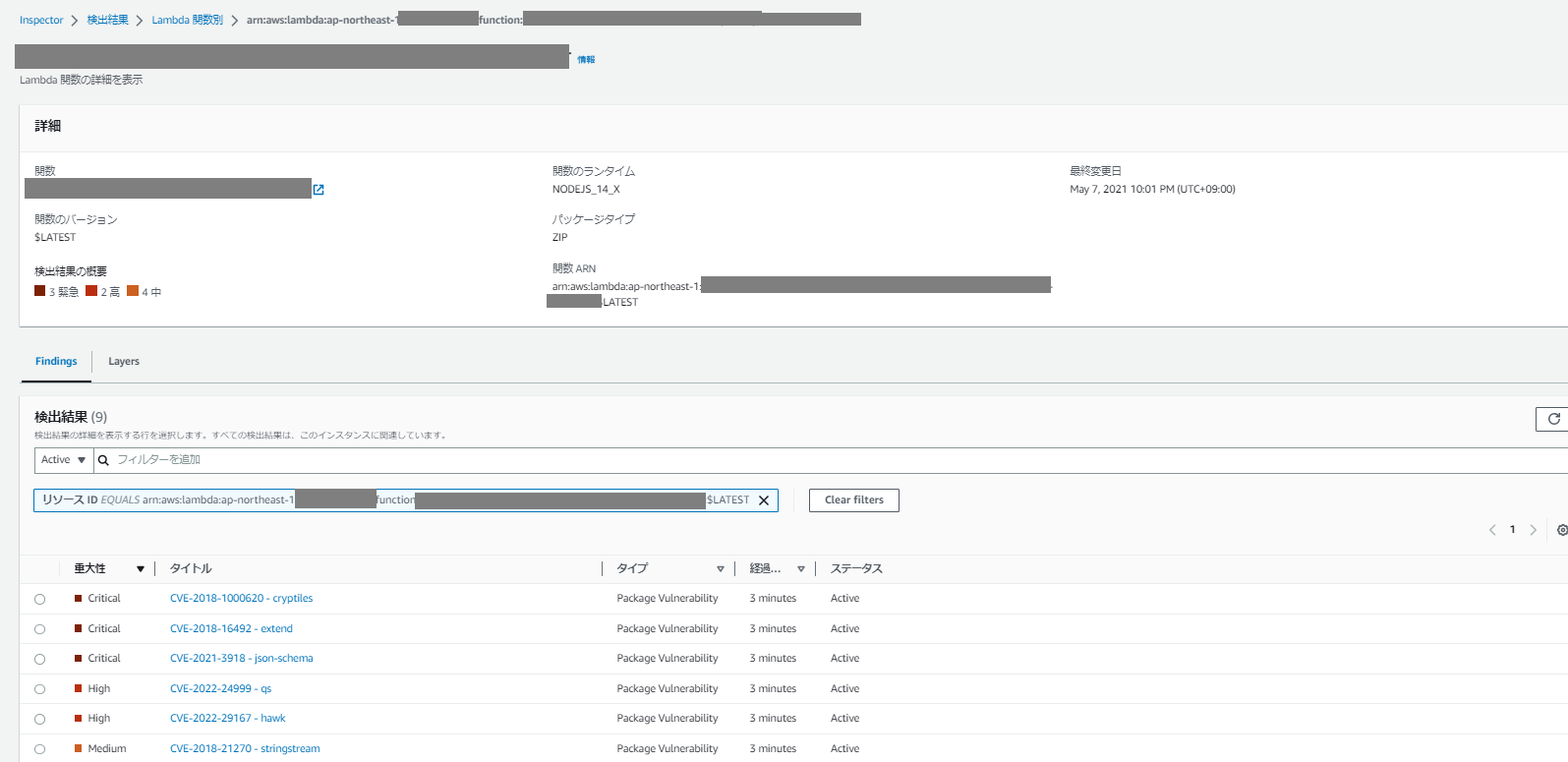

Vào tháng 1 năm 2023, Amazon Inspector đã bắt đầu hỗ trợ các tính năng AWS Lambda function, thêm khả năng đánh giá lỗ hổng tự động liên tục cho serverless computing workloads. Với tính năng mở rộng này, Amazon Inspector giờ đây có thể xác định lỗ hổng phần mềm trong application package dependent được sử dụng trong Lambda function code.

Đặc điểm của Amazon Inspector

Tự động phát hiện và scan liên tục

Ưu điểm là không cần thiết lập lịch trình một cách thủ công. Khi có thay đổi, nó sẽ tự động quét tài nguyên.

Tất cả các Amazon EC2 instance, Lambda function, và container images tồn tại trong Amazon ECR được xác định là đối tượng scan, chúng được phát hiện tự động và ngay lập tức được quét để xác định lỗ hổng phần mềm và các open network paths không mong muốn.

Scan sẽ được thực hiện liên tục khi có CVE mới được công bố, hoặc khi có thay đổi trong workload như cài đặt phần mềm mới cho EC2 instance.

Sử dụng SSM Agent

SSM Agent được sử dụng để thu thập software inventory và configurations của Amazon EC2 instance. Inventory được sử dụng để đánh giá lỗ hổng.

Hiển thị Risk scores

Bạn có thể tính toán Risk scores liên kết với thông tin CVE. Vì kết quả điều tra có thể được ưu tiên, nên những kết quả quan trọng nhất và resources dễ bị tổn thương nhất sẽ được hiển thị nổi bật.

Giám sát chi tiết

Bạn có thể xem gần như theo thời gian thực. Có thể kiểm tra số liệu và thông tin chi tiết về tài khoản sử dụng Amazon Inspector, Amazon EC2 instance, kho lưu trữ Amazon ECR, và hình container images đang được quét tích cực bởi Amazon Inspector.

Ngoài ra, nó cũng sẽ làm nổi bật những resources không được giám sát tích cực và cung cấp hướng dẫn về cách thêm Inspector.

Kết hợp và sử dụng với các dịch vụ khác

Kết quả phát hiện sẽ được tập hợp tại bảng điều khiển Amazon Inspector. Có thể được sử dụng kết hợp với AWS Security Hub, một dịch vụ bảo mật khác.

Thông báo sẽ được gửi từ Amazon EventBridge đến AWS Lambda function và Amazon Simple Notification Service (Amazon SNS), tự động hóa quy trình làm việc như phát hành vé.

Thử nghiệm kích hoạt

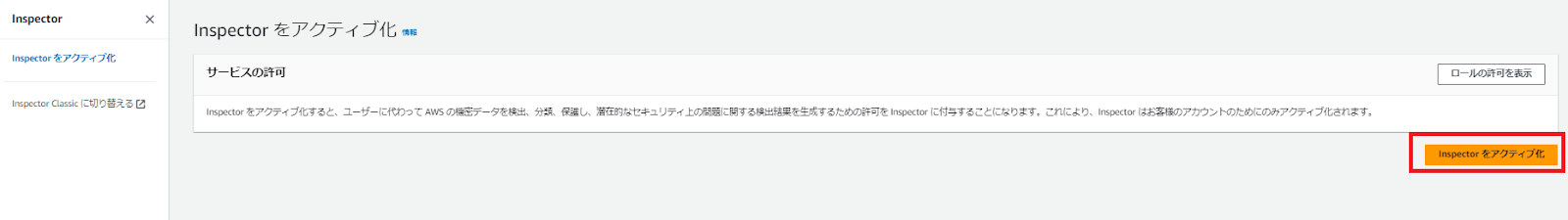

- Click vào “Kích hoạt Inspector”.

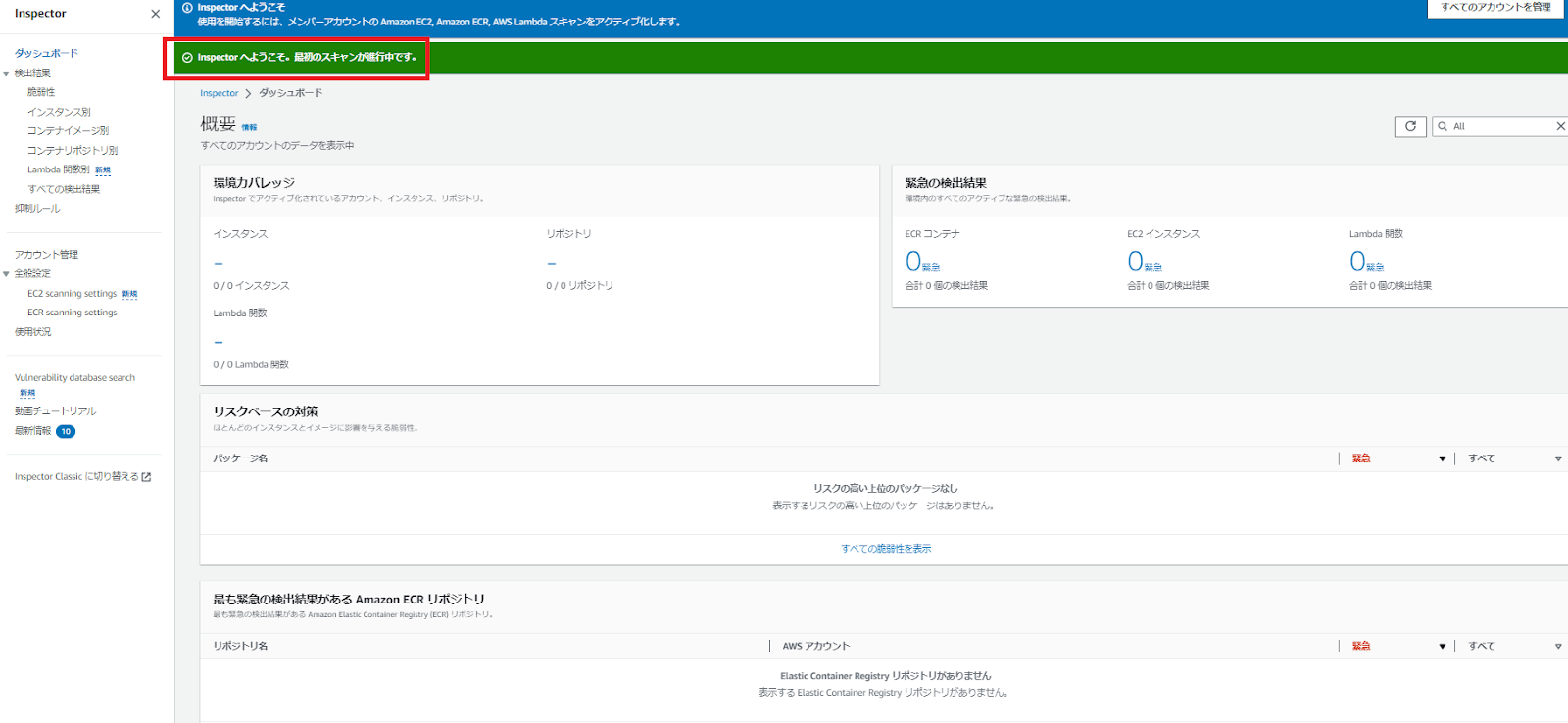

- Nhận thông báo “Scan lần đầu đã được bắt đầu”.

- Kiểm tra từng lỗ hổng được phát hiện từ kết quả.

- Tại dashboard, bạn cũng có thể kiểm tra độ phủ scan. Trong môi trường đã được thử nghiệm, nếu dừng instance thì có thể xác nhận rằng hiển thị 50%.

Chi phí Amazon Inspector

Bạn có thể nghĩ rằng scan liên tục sẽ tốn kém. Tuy nhiên, Amazon Inspector chỉ tính phí dựa trên lượng sử dụng thực tế. Không có phí tối thiểu hay yêu cầu thanh toán trước.

Đây là mức phí sử dụng vào tháng 6 năm 2023. Vui lòng kiểm tra trên trang chính thức để biết chính xác.

– Số lượng trung bình hàng tháng của các Amazon EC2 instance được quét * Mỗi instance là 1.512 USD

– Số lượng container images được quét lần đầu khi push vào Amazon ECR hàng tháng * Mỗi image là 0.11 USD

– Số lượng tự động quét lại của container images của Amazon ECR được thiết lập cho scan liên tục hàng tháng * Mỗi lần scan lại là 0.01 USD

– Số lượng quét trung bình hàng tháng cho AWS Lambda function * Mỗi function là 0.36 USD

Thiết lập cơ chế sử dụng

Ngoài việc kiểm tra lỗ hổng, cũng cần một hệ thống có thể phản hồi các lỗ hổng được phát hiện với highscore một cách nhanh chóng và tự động nhất có thể.

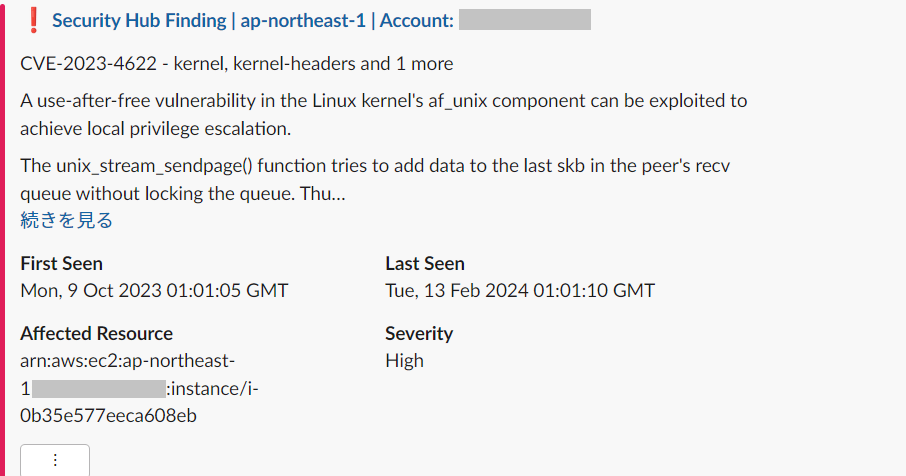

Để đạt được mục đích này, điều quan trọng là phải có thông báo để tất cả các thành viên điều hành có thể kiểm tra, trực quan hóa và PDCA không để lại bất kỳ thông báo nào không được giám sát. Trong một dự án của công ty nọ, Security Hub được liên kết với EventBridge và SNS, đồng thời gửi thông báo dựa trên mức độ nghiêm trọng của risk.

Có thể có một option là tạo một patch baseline cho môi trường thử nghiệm bằng Systems Manager Session Manager và tự động áp dụng. Có thể sẽ là một ý tưởng hay nếu áp dụng vào môi trường sản xuất mà không có bất kỳ lỗ hổng nào sau khi xác nhận rằng ứng dụng đang hoạt động bình thường trong môi trường thử nghiệm.

Để lại một bình luận