Mục lục bài viết

- Cài đặt MFA cho tài khoản gốc

- Tạo tài khoản IAM để truy cập vào tài khoản AWS

- Cài đặt chính sách mật khẩu

- Kích hoạt GuardDuty để bảo mật tài khoản AWS

- Kích hoạt Flow Logs VPC và xóa VPC mặc định

Để tạo một tài khoản AWS, bạn cần có một địa chỉ email cho tài khoản gốc và tên tài khoản AWS là các ký tự số và chữ. Sau khi tạo xong, việc cần làm ngay chính là bảo mật tài khoản AWS.

AWS sẽ gửi thông báo dịch vụ và cập nhật thường xuyên liên quan đến các hoạt động được lên kế hoạch thông qua email cho chủ sở hữu tài khoản gốc hoặc liên hệ vận hành, an ninh và thanh toán.

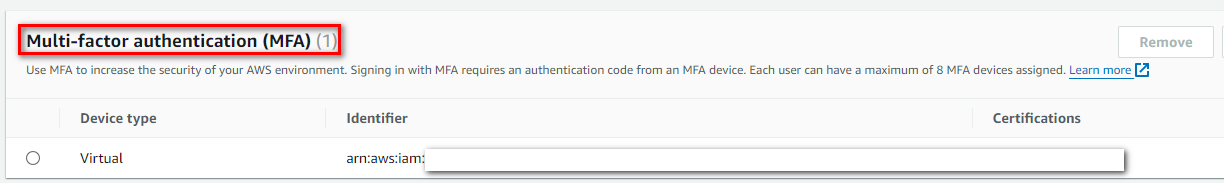

Cài đặt MFA cho tài khoản gốc

Nếu bạn sử dụng IAM Identity Center và thêm tài khoản AWS mới từ Organizations, tốt nhất là sử dụng mà không cần đặt mật khẩu cho tài khoản gốc, nhưng bạn có thể đặt mật khẩu từ “quên mật khẩu” nếu cần.

Sau khi đăng nhập, điều đầu tiên cần làm là cài đặt MFA. Chọn [Security credentials] từ “tên tài khoản”. Có thể tham khảo cách thực hiện tại đây. Nên xóa bỏ tất cả access keys.

Trước đây tài khoản gốc AWS có thể được dùng để thay đổi các kế hoạch hỗ trợ, nhưng với cập nhật mới, IAM cũng có thể hỗ trợ điều này. Ngoài các tài khoản AWS đặc trưng như tài khoản quản lý của Organizations hoặc các tài khoản AWS có hợp đồng bán lại, sẽ không xảy ra vấn đề nếu bạn không sử dụng các tài khoản khác, ngoại trừ việc sử dụng để huỷ bỏ dịch vụ.

Tạo tài khoản IAM để truy cập vào tài khoản AWS

Để truy cập vào tài khoản AWS, bạn không nên sử dụng tài khoản gốc hàng ngày, nên tạo người dùng IAM (Identity and Access Management). Việc tạo người dùng IAM đầu tiên sẽ được thực hiện thông qua tài khoản gốc.

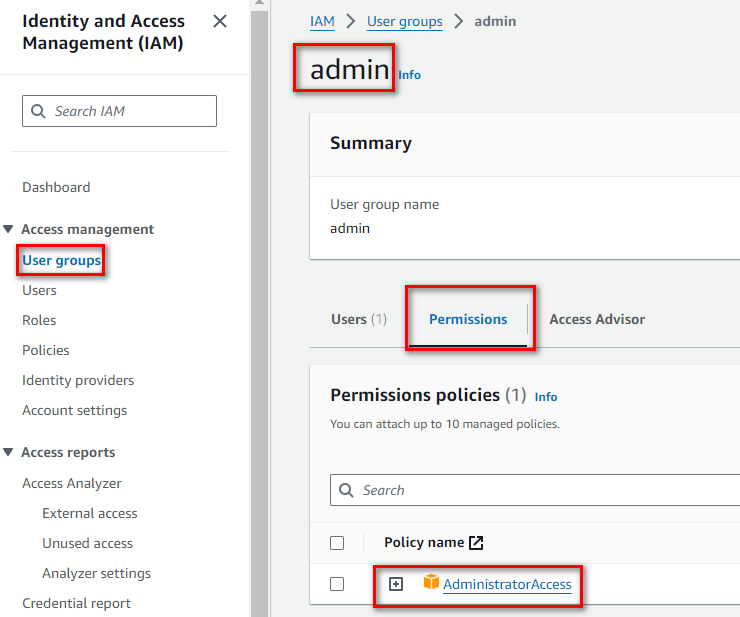

Thay vì định nghĩa quyền truy cập cho từng người dùng IAM, bạn nên tạo các nhóm người dùng phù hợp với vai trò của họ (ví dụ: quản trị viên, nhà phát triển, v.v.) và sau đó định nghĩa quyền truy cập liên quan cho từng nhóm. Cuối cùng, gán người dùng IAM vào các nhóm này.

Đầu tiên, hãy tạo một người dùng IAM với quyền quản trị viên. Trong giao diện quản lý IAM, tạo một nhóm người dùng mới với tên là “admin” (hoặc tên tuỳ chọn khác) rồi đặt chính sách “AdministratorAccess” làm quyền truy cập của nhóm.

Lần này không cài đặt trong môi trường Organizations sử dụng SCP, mà dựa vào cài đặt đơn lẻ của tài khoản AWS.

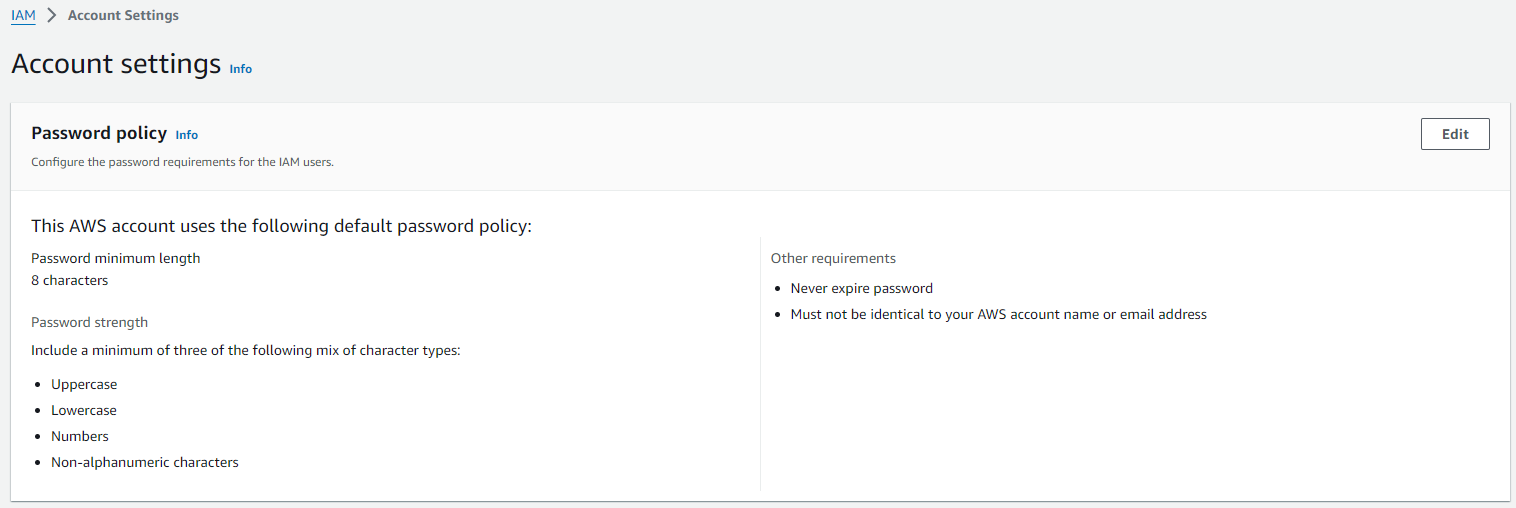

Cài đặt chính sách mật khẩu

Cài đặt chính sách mật khẩu trong IAM. Chính sách mật khẩu mặc định được định nghĩa như sau:

– Giới hạn số lượng ký tự mật khẩu: từ 8 đến 128 ký tự

– Sử dụng ít nhất 3 loại ký tự trong số các loại: ký tự hoa, ký tự thường, số, và ký tự đặc biệt (! @ # $ % ^ & * ( ) _ + – = [ ] { } |’).

– Mật khẩu không trùng với tên tài khoản AWS hoặc địa chỉ email

– Mật khẩu không hết hạn

Cài đặt từ cài đặt tài khoản IAM. Nếu công ty hoặc dự án của bạn có chính sách riêng, hãy tuân theo chính sách đó.

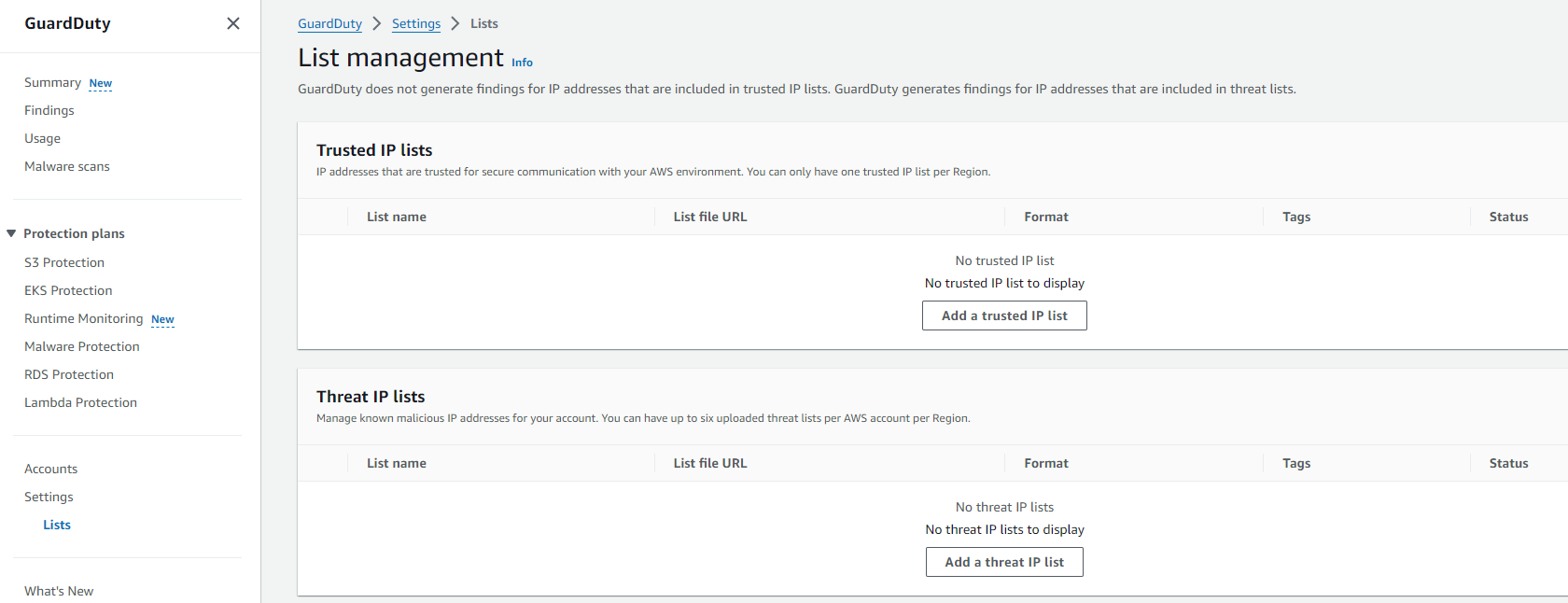

Kích hoạt GuardDuty để bảo mật tài khoản AWS

Đây là dịch vụ giúp phát hiện những bất thường liên quan đến bảo mật trong tài khoản AWS. Nên kích hoạt ngay từ đầu. Ngoài ra, nếu bạn đăng kí list IP nguy hại từ danh sách cài đặt, và nếu có các IP tương ứng sẽ tăng cường độ chính xác phát hiện.

Đối với việc quét được cung cấp dưới dạng “Kế hoạch bảo vệ”, hãy cài đặt sau khi khởi động các tài nguyên.

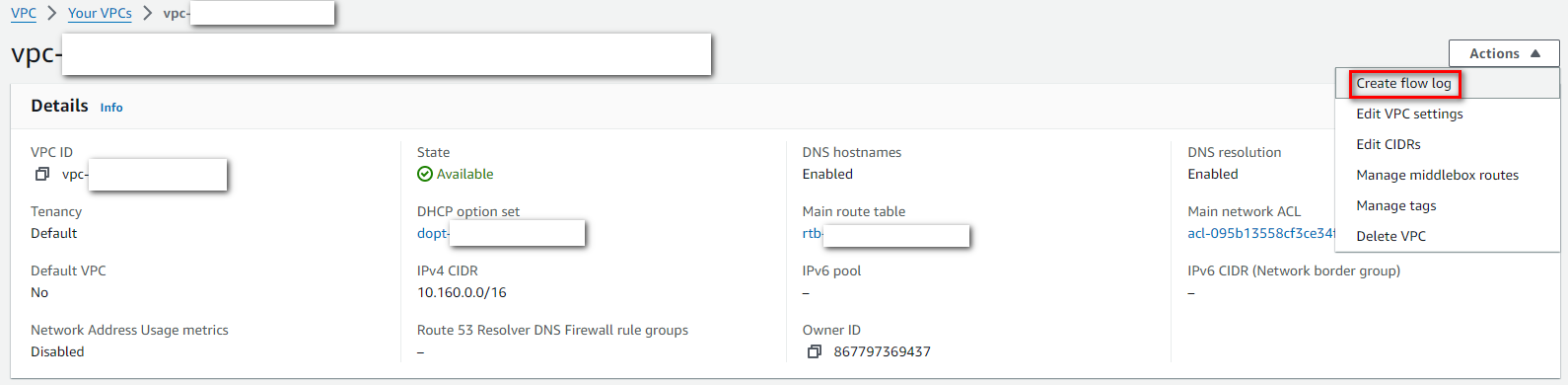

Kích hoạt Flow Logs VPC và xóa VPC mặc định

Cần kích hoạt Flow Logs cho VPC. Kích hoạt từ “Tạo Flow Logs” cho VPC đã tạo.

Trong lần cài đặt đầu tiên, bạn nên gửi tất cả các log đến S3. Ngoài ra, vì mỗi khu vực AWS đều tạo một VPC mặc định, nên xóa chúng đi. Xóa VPC mặc định sẽ giúp cải thiện điểm số trong các quy tắc của Security Hub được cài đặt riêng.

Trả lời